Complete privileged access security for enterprises

ManageEngine PAM360

Solution complète de gestion des accès privilégiés

Privilege misuse is a top cybersecurity threat today that often results in expensive losses and can even cripple businesses. It’s also one of the most popular attack vectors among hackers, because when successfully carried out, it provides free access to an enterprise’s underbelly, often without raising any alarms until the damage is done.

ManageEngine PAM360 permet aux entreprises qui cherchent à garder une longueur d'avance sur ce risque croissant grâce à un solide programme de gestion des accès privilégiés (PAM) qui garantit qu'aucune voie d'accès privilégiée aux actifs critiques n'est laissée non gérée, inconnue ou non surveillée.

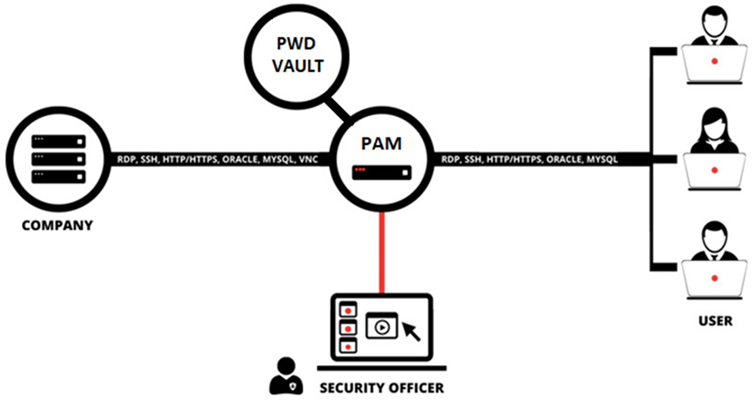

PAM360 is a comprehensive solution for businesses looking to incorporate PAM into their overall security operations. With PAM360’s contextual integration capabilities, you can build a central console where different parts of your IT management system interconnect for deeper correlation of privileged access data and overall network data, facilitating meaningful inferences and quicker remedies.

Minimisez les risques de sécurité. Maximisez la valeur commerciale.

Gouvernance d'accès stricte

Contrôle central

Gestion de la réputation en ligne

Conformité réglementaire

Corrélation d'événements approfondie

Automatisation intelligente du flux de travail

Une plus grande visibilité

Coffre d'informations d'identification d'entreprise

Analysez les réseaux et découvrez les actifs critiques pour intégrer automatiquement les comptes privilégiés dans un coffre-fort sécurisé qui offre une gestion centralisée, un chiffrement AES-256 et des autorisations d'accès basées sur les rôles.

Accès à distance sécurisé

Autorisez les utilisateurs privilégiés à lancer des connexions directes en un clic vers des hôtes distants sans agents de point de terminaison, plug-ins de navigateur ou programmes d'assistance. Tunnel des connexions via des passerelles cryptées sans mot de passe pour une protection ultime.

Corrélation d'événements contextuels

Consolidez les données d'accès privilégié avec les journaux d'événements des points de terminaison pour une visibilité et une connaissance de la situation accrues. Éliminez les angles morts des incidents de sécurité et prenez des décisions intelligentes avec des preuves corroborantes.

Surveillance de session privilégiée

Supervisez l'activité des utilisateurs privilégiés avec des capacités d'observation de session et obtenez un double contrôle sur l'accès privilégié. Capturez les sessions et archivez-les sous forme de fichiers vidéo pour prendre en charge les audits d'enquête.

Analyse du comportement des utilisateurs privilégiés

Tirez parti des capacités de détection d'anomalies basées sur l'IA et le ML pour repérer en un coup d'œil les activités privilégiées inhabituelles. Surveillez de près vos utilisateurs privilégiés pour détecter toute activité potentiellement nuisible qui pourrait affecter votre entreprise.

Corrélation d'événements contextuels

Consolidez les données d'accès privilégié avec les journaux d'événements des points de terminaison pour une visibilité et une connaissance de la situation accrues. Éliminez les angles morts des incidents de sécurité et prenez des décisions intelligentes avec des preuves corroborantes.

Audit et conformité

Capturez en profondeur tous les événements liés aux opérations de compte privilégié sous forme de journaux contextuels et transférez-les à vos serveurs SNMP. Restez toujours prêt pour les audits de conformité avec des rapports intégrés pour les directives essentielles.

Rapports complets

Prenez des décisions commerciales éclairées sur la base d'une gamme de rapports intuitifs et programmables sur l'accès des utilisateurs et les données d'activité. Générez les rapports de votre choix en combinant des ensembles de détails spécifiques à partir des pistes d'audit pour répondre aux mandats de sécurité.

Protection DevOps

Intégrez la sécurité des mots de passe dans votre pipeline DevOps et protégez vos plates-formes d'intégration et de livraison continues contre les attaques basées sur les informations d'identification sans compromettre l'efficacité de l'ingénierie.

Intégration du système de billetterie

Renforcez vos flux de travail d'approbation d'accès pour les comptes privilégiés en intégrant la validation de l'ID de ticket. Autorisez la récupération des informations d'identification pour les demandes de service nécessitant un accès privilégié uniquement lors de la vérification de l'état du ticket.

Gestion des clés SSH

Découvrez les appareils SSH de votre réseau et énumérez les clés. Créez et déployez de nouvelles paires de clés SSH sur les points de terminaison associés en un seul clic. Appliquez des politiques strictes pour la rotation périodique automatisée des clés.

Sécurité des informations d'identification de l'application

Nettoyez vos communications d'application à application avec des API sécurisées qui éliminent le besoin de codage en dur des informations d'identification. Fermez les portes dérobées de vos serveurs critiques et tenez les attaquants à distance.

Gestion des certificats SSL

Safeguard your online brand reputation with complete protection of your SSL certificates and digital identities. Integrate with popular certificate authorities like Digicert, GoDaddy, and Let’s Encrypt out of the box.